|

ФЕДЕРАЛЬНОЕ

АГЕНТСТВО |

||

|

|

НАЦИОНАЛЬНЫЙ |

ГОСТ Р ИСО/TO |

Финансовые услуги

РЕКОМЕНДАЦИИ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ISO/TR 13569:2005

Financial services - Information security guidelines

(IDT)

|

|

Москва Стандартинформ 2009 |

Предисловие

Цели и принципы стандартизации в Российской Федерации установлены Федеральным законом от 27 декабря 2002 г. № 184-ФЗ «О техническом регулировании», а правила применения национальных стандартов Российской Федерации - ГОСТ Р 1.0-2004 «Стандартизация в Российской Федерации. Основные положения»

Сведения о стандарте

1 ПОДГОТОВЛЕН Федеральным государственным учреждением «Государственный научно-исследовательский испытательный институт проблем технической защиты информации Федеральной службы по техническому и экспортному контролю» (ФГУ «ГНИИИ ПТЗИ ФСТЭК России») и обществом с ограниченной ответственностью «Научно-производственная фирма «Кристалл» (ООО «НПФ «Кристалл») на основе собственного аутентичного перевода стандарта, указанного в пункте 5

2 ВНЕСЕН Управлением технического регулирования и стандартизации Федерального агентства по техническому регулированию и метрологии

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 27 декабря 2007 г. № 514-ст

4 ВВЕДЕН ВПЕРВЫЕ

5 Настоящий стандарт идентичен международному стандарту ИСО/ТО 13569:2005 «Финансовые услуги. Рекомендации по информационной безопасности» (ISO/TR 13569:2005 «Financial services - Information security guidelines»).

(Поправка. ИУС 7-2009)

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении Е

Информация об изменениях к настоящему стандарту публикуется в ежегодно издаваемом информационном указателе «Национальные стандарты», а текст изменений и поправок - в ежемесячно издаваемых информационных указателях «Национальные стандарты». В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ежемесячно издаваемом информационном указателе «Национальные стандарты». Соответствующая информация, уведомления и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет

Содержание

Введение

Финансовые услуги как экономическая категория отражают процесс использования денежных средств на основе товарно-денежного обращения. Оказание финансовых услуг за прошедшее десятилетие изменилось как с точки зрения масштабности их осуществления, так и в связи с внедрением компьютерных и сетевых технологий в эту сферу деятельности. При этом подобные операции осуществляются как внутри государства, так и при взаимодействии организаций разных стран.

Настоящий стандарт дает представление о системе обеспечения информационной безопасности в процессе оказания финансовых услуг с учетом сложившейся практики на международном уровне, что особенно важно для организаций, стремящихся развивать свою деятельность за пределами Российской Федерации.

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

|

Финансовые услуги РЕКОМЕНДАЦИИ ПО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Financial services. Information security guidelines |

Дата введения - 2008-07-01

1 Область применения

Настоящий стандарт устанавливает рекомендации по разработке программы обеспечения информационной безопасности для организаций в сфере финансовых услуг. Разработка рекомендаций основывалась на рассмотрении бизнес-среды, практических приемов и процедур деятельности финансовых учреждений. Настоящий стандарт предназначен для использования финансовыми учреждениями различного типа и размера, которые должны разрабатывать рациональную и экономически обоснованную программу обеспечения информационной безопасности.

2 Нормативные ссылки

В настоящем стандарте использованы ссылки на следующие международные стандарты:

ИСО 9564 (все части) Банковское дело - Менеджмент и обеспечение безопасности персональных идентификационных номеров

ИСО 10202 (все части) Банковские карточки для финансовых операций - Архитектура безопасности систем финансовых операций, использующих смарт-карты

ИСО 11568 (все части) Банковское дело - Менеджмент ключей (розничная торговля)

ИСО/МЭК 11770 (все части) Информационная технология - Методы и средства обеспечения безопасности - Менеджмент ключей

ИСО 15782 (все части) Менеджмент сертификатов в сфере финансовых услуг

ИСО 16609:2004 Банковское дело - Требования к аутентификации сообщений, используя симметричные методы

ИСО/МЭК 17799:2005 Информационная технология - Практические правила управления информационной безопасностью

ИСО/МЭК 18028 (все части) Информационная технология - Методы и средства обеспечения безопасности - Безопасность информационной сети

ИСО/МЭК 18033 (все части) Информационная технология. - Методы и средства обеспечения безопасности- Алгоритмы шифрования

ИСО 21188:2006 Инфраструктура открытых ключей для сферы финансовых услуг - Практические приемы и структура политики

3 Термины и определения

В настоящем стандарте применены следующие термины с соответствующими определениями:

3.1 Управление доступом (access control): Функции, ограничивающие доступ к информации или средствам обработки информации только авторизованным лицам или приложениям, включая физическое управление доступом, основанное на размещении физических барьеров между неавторизованными лицами и защищаемыми информационными ресурсами, и логические средства управления доступом, использующие другие способы управления.

3.2 подотчетность (accountability): Свойство, обеспечивающее однозначное прослеживание действий любого логического объекта.

[ИСО 7498-2:1989] [1], [ИСО/МЭК 13335-1:2004] [2]

3.3 сигнал тревоги (alarm): Указание на нарушение безопасности, необычное или опасное состояние, которое может потребовать немедленного внимания.

3.4 активы (asset): Все, что имеет ценность для организации [2].

3.5 аудит (audit): Служба, задачей которой является проверка наличия адекватных мер контроля и сообщение руководству соответствующего уровня о несоответствиях.

3.6 журнал аудита (audit journal): Запись в хронологическом порядке действий системы, содержащей достаточно сведений для того, чтобы реконструировать, проанализировать и проверить последовательность сред и действий, окружающих каждое событие или ведущих к каждому событию по ходу операции от ее начала до выдачи окончательных результатов.

[ИСО 15782-1:2003] [3]

3.7 аутентификация (authentication): Предоставление гарантии заявленной идентичности объекта.

[ИСО/МЭК 10181-1:1196] [4], [ИСО/МЭК ТО 13335-4:2000] [5]

3.8 аутентичность (authenticity): Свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

Примечание - Аутентичность применяется к таким субъектам, как пользователи, к процессам, системам и информации.

3.9 доступность (availability): Характеристика, определяющая доступность и используемость по запросу со стороны авторизованного логического объекта [1], [2].

3.10 резервное копирование (back-up): Сохранение бизнес-информации для обеспечения непрерывности бизнес-процесса в случае утраты информационных ресурсов.

3.11 биометрические данные (biometric): Измеримая биологическая или поведенческая характеристика, с достоверностью отличающая одного человека от другого, используемая для установления либо подтверждения личности человека.

[ANSI X9.84:2003] [6]

3.12 биометрия (biometrics): Автоматические методы, используемые для распознавания личности или подтверждения заявленной личности человека на основе физиологических или поведенческих характеристик.

3.13 метод аутентификации карточек (МАК) (card authentication method (CAM)): Метод, делающий возможной уникальную машиночитаемую идентификацию банковской карточки для финансовых операций и предотвращающий копирование карт.

3.14 классификация (classification): Схема, в соответствии с которой информация подразделяется на категории с целью применения соответствующих защитных мер против этих категорий.

Примечание - Соответствующие защитные меры применяют для следующих категорий: возможность мошенничества, конфиденциальность или критичность информации.

3.15 конфиденциальность (confidentialit): Свойство информации быть недоступной и закрытой для неавторизованного индивидуума, логического объекта или процесса [1], [2], [3].

3.16 план действий в чрезвычайных обстоятельствах (contingency plan): Порядок действия, который позволяет организации восстановить работу после природного или иного бедствия.

3.17 мера управления (control): По 3.64, термин «защитная мера».

3.18 политика информационной безопасности организации [политика] (corporate information security policy) [policy]: Общее положение о намерениях и целях разработки программы обеспечения информационной безопасности организации.

3.19 кредитный риск (credit risk): Риск того, что контрагент в системе будет не способен полностью выполнить свои финансовые обязательства в системе в срок или в любое время в будущем.

[CPSS Ключевые принципы для системно значимых платежных систем] [7]

3.20 критичность (criticality): Требования к тому, чтобы конкретная информация или средства обработки информации были доступны для ведения бизнеса.

3.21 криптография (cryptography): Математический аппарат, используемый для шифрования или аутентификации информации.

3.22 криптографическая аутентификация (cryptographic authentication): Аутентификация, основанная на цифровой подписи, коде аутентификации сообщения, генерируемых в соответствии с криптографическим ключом.

3.23 криптографический ключ (cryptographic key): Значение, используемое для управления криптографическим процессом, таким как шифрование или аутентификация.

Примечание - Знание соответствующего криптографического ключа дает возможность правильно дешифровать сообщение или подтвердить его целостность.

3.24 уничтожение информации (destruction of information): Любое условие, делающее информацию непригодной для использования независимо от причины.

3.25 цифровая подпись (digital signature): Криптографическое преобразование, которое, будучи связано с элементом данных, обеспечивает услуги по аутентификации источника, целостности данных и неотказуемости подписавшей стороны.

[ANSI X9.79] [8]

3.26 раскрытие информации (disclosure of information): Несанкционированный просмотр или потенциальная возможность несанкционированного просмотра информации.

3.27 двойной контроль (dual control): Процесс использования двух или более отдельных логических объектов (обычно людей), действующих совместно для обеспечения защиты важных функций или информации [3].

Примечания

1 Оба логических объекта несут равную ответственность за обеспечение физической защиты материалов, задействованных в уязвимых операциях. Ни один человек в отдельности не может получить доступ к материалам (например, криптографическому ключу) или использовать их.

2 При ручном формировании, передаче, загрузке, хранении и извлечении ключей и сертификатов двойной контроль требует, чтобы каждый из сотрудников знал только часть ключа.

3 При использовании двойного контроля следует позаботиться о том, чтобы обеспечить независимость лиц друг от друга.

3.28 шифрование (encryption): Процесс преобразования информации к виду, когда она не имеет смысла ни для кого, кроме обладателей криптографического ключа.

Примечание - Использование шифрования защищает информацию в период между процессом шифрования и процессом дешифрования (который является противоположным шифрованию) от несанкционированного раскрытия.

3.29 межсетевой экран (firewall): Совокупность компонентов, помещенных между двумя сетями, которые вместе обладают следующими свойствами:

- весь входящий и исходящий сетевой трафик должен проходить через межсетевой экран;

- пропускается только сетевой трафик, авторизованный в соответствии с локальной политикой безопасности;

- межсетевой экран сам по себе устойчив к проникновению.

3.30 идентификация (identification): Процесс установления единственным образом однозначной идентичности объекта [5].

3.31 образ (image): Цифровое представление документа для обработки или хранения в системе обработки информации.

3.32 инцидент (incident): Любое непредвиденное или нежелательное событие, которое может нарушать деятельность или информационную безопасность [2].

Примечание - К инцидентам информационной безопасности относятся:

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- ошибки пользователей;

- несоблюдение политик или рекомендаций;

- нарушение физических защитных мер;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа.

3.33 средство(а) обработки информации (information processing facility): Любая система обработки информации, сервис или инфраструктура, или их физические места размещения [2].

3.34 информация (information): Любые данные, представленные в электронной форме, написанные на бумаге, высказанные на совещании или находящиеся на любом другом носителе, используемые финансовым учреждением для принятия решений, перемещения денежных средств, установления ставок, предоставления ссуд, обработки операций и т.п., включая компоненты программного обеспечения системы обработки.

3.35 информационные активы (information asset): Информационные ресурсы или средства обработки информации организации.

3.36 информационная безопасность (information security): Все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств ее обработки [2].

3.37 лицо, ответственное за информационную безопасность (information security officer): Лицо, отвечающее за внедрение и поддержку программы обеспечения информационной безопасности.

3.38 информационные ресурсы (information resource): Оборудование, используемое для обработки, передачи или хранения информации, независимо оттого, находится оно внутри организации или за ее пределами.

Примечание - К подобному оборудованию относятся: телефоны, факсимильные аппараты и компьютеры.

3.39 целостность (integrity): Свойство сохранения правильности и полноты активов [2].

3.40 ключ (key): По 3.23, термин «Криптографический ключ».

3.41 использование фальшивого чека (kiting): Использование фальшивого чека для получения кредита или денег.

3.42 правовой риск (legal risk): Риск потерь из-за непредвиденного применения закона или нормативного акта или из-за невозможности выполнения контракта [7].

3.43 гарантийное письмо (letter of assurance): Документ, описывающий меры обеспечения информационной безопасности, применяемые для защиты информации, хранимой по поручению получателя письма.

3.44 риск ликвидности (liquidity risk): Риск того, что у контрагента в системе будет недостаточно средств для выполнения своих финансовых обязательств в системе в полном объеме в срок, хотя существует возможность, что он сможет сделать это в какой-то момент в будущем [7].

3.45 код аутентификации сообщений (КАС) (message authentication code MAC): Код, который присоединяется к сообщению его автором, являющийся результатом обработки сообщения посредством криптографического процесса.

Примечание - Если получатель может создать такой же код, возникает уверенность в том, что сообщение не было модифицировано и что оно исходит от владельца соответствующего криптографического ключа.

3.46 модификация информации (modification of information): Обнаруженное или необнаруженное несанкционированное или случайное изменение информации.

3.47 принцип необходимого знания (need to know): Концепция безопасности, ограничивающая доступ к информации и ресурсам обработки информации в объеме, необходимом для выполнения обязанностей данного лица.

3.48 сеть (network): Совокупность систем связи и систем обработки информации, которая может использоваться несколькими пользователями.

3.49 неотказуемость (non-repudiation): Способность удостоверять имевшее место действие или событие так, чтобы эти события или действия не могли быть позже отвергнуты [1], [2].

[ИСО/МЭК 13888-1:2004] [9]

3.50 операционный риск (operational risk): Риск того, что операционные факторы, такие как технические нарушения функционирования или операционные ошибки, вызовут или усугубят кредитный риск или риск ликвидности [7].

3.51 обладатель информации (owner of information): Работник или служба, отвечающие за сбор и сохранение данной совокупности информации.

3.52 пароль (password): Строка символов, служащая в качестве аутентификатора пользователя.

3.53 целесообразная бизнес-практика (prudent business practice): Совокупность практических приемов, которые были в целом признаны как необходимые.

3.54 достоверность (reliability): Свойство соответствия предусмотренному поведению и результатам [2]:

3.55 остаточный риск (residual risk): Риск, остающийся после его обработки [2].

3.56 риск (risk): Потенциальная опасность нанесения ущерба организации в результате реализации некоторой угрозы с использованием уязвимостей актива или группы активов [2].

Примечание - Определяется как сочетание вероятности события и его последствий.

3.57 принятие риска (risk acceptance): Решение организации взять риск на себя, связанное с исключением в политике.

3.58 анализ риска (risk analysis): Систематический процесс определения величины рисков [2].

3.59 оценка риска (risk assessment): Процесс, объединяющий идентификацию риска, анализ риска и оценивание риска [2].

3.60 оценивание риска (risk evaluation): Процесс сравнения проанализированных уровней риска с заранее установленными критериями и идентификации областей, где требуется обработка риска.

3.61 идентификация риска (risk identification): Процесс идентификации рисков, рассматривающий бизнес-цели, угрозы и уязвимости как основу для дальнейшего анализа.

3.62 менеджмент риска (risk management): Полный процесс идентификации, контроля, устранения или уменьшение последствий вероятных событий, которые могут оказать влияние на ресурсы информационно-телекоммуникационных технологий [2].

3.63 обработка риска (risk treatment): Процесс выбора и реализации мер по изменению рисков.

3.64 защитная мера (safeguard): Сложившаяся практика, процедура или механизм обработки риска [2].

Примечание - Следует заметить, что понятие «защитная мера» может считаться синонимом понятия «мера управления».

3.65 безопасность (security): Качество или состояние защищенности от несанкционированного доступа или неконтролируемых потерь или воздействий.

Примечания

1 Абсолютная безопасность является практически недостижимой, а качество определенной системы безопасности - относительным.

2 В рамках системы безопасности «состояние - модель» безопасность является таким «состоянием», которое должно сохраняться при различных операциях.

3.66 сервер (server): Компьютер, действующий как поставщик некоторых услуг, таких как обработка коммуникаций, обеспечение интерфейса с системой хранения файлов или печатное устройство.

3.67 регистрация (sign-on): Завершение идентификации и аутентификации пользователя.

3.68 разделенное знание (split knowledge): Разделение критичной информации на множество частей так, чтобы требовалось наличие минимального числа частей, перед выполнением какого-либо действия.

Примечание - Разделенное знание часто используется для осуществления двойного контроля.

3.69 карточка хранения ценностей (stored value card): Устройство, позволяющее хранить и осуществлять операции с электронными деньгами.

3.70 системный риск (systemic risk): Риск того, что неспособность одного из участников выполнить свои обязательства либо нарушения в функционировании самой системы могут привести к неспособности других участников системы или других финансовых учреждений в других частях финансовой системы выполнять свои обязательства в срок [7].

Примечание - Подобный сбой может вызвать распространение проблем с ликвидностью или кредитами и в результате поставить под угрозу стабильность системы или финансовых рынков.

3.71 угроза (threat): Потенциальная причина инцидента, который может нанести ущерб системе или организации [2].

3.72 средство идентификации (token): Контролируемое пользователем устройство (например диск, смарт-карта, компьютерный файл), содержащее информацию, которая может использоваться в электронной торговле для аутентификации или управления доступом.

3.73 идентификатор пользователя (user ID): Строка символов, используемая для однозначной идентификации каждого пользователя системы.

3.74 уязвимость (vulnerability): Слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами [2].

4 Обозначения и сокращения

КПРС - комитет по платежным и расчетным системам;

FTR -протокол передачи файлов;

http - протокол передачи гипертекста;

HTTPS - протокол защищенной передачи гипертекста;

IP - протокол Интернет;

IPSEC - протокол IPSec;

ИТ - информационная технология;

ПК - персональный компьютер;

РЕАР - защищенный расширяемый протокол аутентификации;

PIN - персональный идентификационный номер;

SMTP - простой протокол электронной почты;

SSH - вид терминального доступа к серверу с большей степенью защищенности сеанса связи;

SSL - протокол безопасных соединений;

WS - веб-серверы;

XML - расширяемый язык разметки;

ЕС - Европейский Союз.

5 Политика информационной безопасности организации

5.1 Назначение

Все учреждения финансовых услуг в значительной степени зависят от использования ИТ информационно-коммуникационных технологий и, следовательно, нуждаются в обеспечении защиты информации и менеджменте безопасности своих информационных активов. Следовательно, обеспечение информационной безопасности и менеджмент информационной безопасности должны стать важным компонентом плана руководства организации.

Разработка программы обеспечения информационной безопасности является целесообразной бизнес-практикой, помогающей учреждениям, предоставляющим финансовые услуги, идентифицировать и осуществлять менеджмент риска. Настоящий стандарт устанавливает общий, основанный на политике безопасности подход к менеджменту информационной безопасности и рекомендации, которые могут быть адаптированы для бизнес-целей данной организации. Бизнес-целям должны способствовать политики и процедуры обеспечения защиты активов ИТ. Основанный на политике безопасности подход применим к учреждениям с различных масштабов, типов управления и организационных структур.

В настоящем стандарте приводятся общие рекомендации руководству учреждения, предоставляющего финансовые услуги по различным аспектам менеджмента информационной безопасности в разработке и поддержке программы обеспечения информационной безопасности. Другие источники, в частности ИСО/МЭК 17799, предоставляют важную подробную информацию общего назначения, которая окажет неоценимую помощь в вопросах внедрения и поддержки программы обеспечения информационной безопасности. Настоящий стандарт устанавливает конкретные правовые и нормативные требования, которые должны учитываться финансовыми учреждениями при создании, основанной на политике безопасности менеджмента информационной безопасности.

5.2 Правовое и нормативное соответствие

5.2.1 Общие положения

Распорядительные органы в основном занимаются вопросами безопасности, устойчивости и соблюдения законов и положений. Одним из элементов безопасности и устойчивости является система защитных мер организации, которая обеспечивает защиту информации от недоступности, несанкционированного изменения, раскрытия и уничтожения. Последние национальные и международные законы, такие как Базель II [10], закон Сэрбэйнс-Оксли (SOX) [11], закон Грэма-Лича-Блили (GLB) [12] и Европейская директива 95/46/ЕС [13], определили среду правового и регулятивного риска для мировых поставщиков финансовых услуг. Политика безопасности организации должна учитывать этот риск.

Сотрудники, ответственные за обеспечение соответствия требованиям политики безопасности, должны работать вместе с руководителем службы обеспечения информационной безопасности организации, руководителем финансовой службы организации, управляющими делами, лицами, занимающимися менеджментом риска, и аудиторами над тем, чтобы требования информационной безопасности национальных и международных законов и положений были доведены до работников организации и разъяснены им. Ответственные сотрудники за оценку соответствия информационной безопасности должны следить за появлением новых информационных технологий или методологий оценки информационной безопасности, которые могут стать объектом регулирования, например, за соответствием новых продуктов информационных технологий заранее определенным классам функциональных возможностей по информационной безопасности.

5.2.2 Требования к финансовым учреждениям

5.2.2.1 Обзор

Для учреждений финансового сектора существуют определенные правовые требования и нормы, оказывающие влияние на безопасность ИТ, которые должны соблюдаться. Основная проблема заключается в том, что эти требования в разных странах различны. Хотя ЕС проложил путь к устранению различий в правовых нормах, все еще остаются национальные правовые нормы, требующие особого отношения.

Далее описываются наиболее важные законы с точки зрения поставщика финансовых услуг, действующего в глобальных условиях. Описание нормативных требований представлено в виде разделов: «Организационное управление», «Защита данных (неприкосновенность частной жизни)» и «Законодательство финансового сектора», характерное для поставщиков финансовых услуг (например, законы, касающиеся легализации криминальных доходов). Описание законодательной среды основано на требованиях финансовой отчетности и рекомендациях, установленных в [10].

5.2.2.2 Правовые требования

5.2.2.2.1 Руководство организации

В последние годы многие национальные и региональные законодательные органы выдвинули законы, касающиеся руководства организации. Среди них известны следующие: закон Сэрбэйнс-Оксли (SOX) в США, закон Kontrolle- und Transparenz Gesetz (KonTraG) в Германии и проект директивы ЕС «О руководстве организации». Эти три закона изменили систему правовых рисков, с которыми сталкиваются поставщики финансовых услуг.

Закон SOX требует, чтобы все компании, ведущие свободную торговлю на фондовых биржах США, предоставляли свидетельство наличия у них адекватных средств контроля для финансовой отчетности. Говоря более подробно, закон SOX обязывает руководителя компании и руководителя ее финансовой службы проводить оценку эффективности внутренней системы контроля организации, а также принимать на себя всю ответственность за ежегодные финансовые отчеты организации. В этих целях в отношении ИТ необходимо проводить оценку и контроль функционирования критических бизнес-приложений и связанных с ними рисков. Весь жизненный цикл бизнес-приложений - от первоначальной разработки до обеспечения непрерывности бизнеса - должен подвергаться оценке и контролю с целью гарантирования наличия адекватных защитных мер. Хотя этот закон является национальным, его применяют к любой компании, чьи акции свободно продаются в США.

Немецкий закон KonTraG требует от организации внедрения внутреннего процесса мониторинга, определяющего внутренние разработки и решения, которые могут представлять высокий уровень риска для этой организации. Это требование подразумевает, что руководство должно внедрять внутреннюю систему менеджмента риска в масштабе организации. Данный закон также обязывает руководство сообщать об идентифицированном серьезном риске в своей системе отчетности (представляемой дважды в год и ежегодно). В отношении ИТ в нем рассматривается тот же аспект, что в законе SOX. Однако, поскольку немецкие компании, ведущие свободную торговлю, имеют двухуровневый совет директоров, требуется более строгая система отчетности совета директоров наблюдательному совету. Несоответствие данному закону может приводить к снижению банковского рейтинга организации и, следовательно, оказывать влияние на процентные ставки за кредиты.

ЕС разрабатывает проект директивы, который окажет влияние на национальное законодательство ЕС, и заключается в том, что от всех компаний, чьи акции зарегистрированы на фондовой бирже, требуется публикация отчета об управлении организации. Данный отчет должен содержать подробную информацию о совете директоров, его решениях, финансовом положении компании и соблюдении законодательства ЕС. Кроме этого, отчет должен также включать в себя результаты независимых аудитов. Директива имеет похожие следствия для ИТ, что и законы SOX и KonTraG. Существуют и другие национальные законы, но ни один из них не является настолько строгим, чтобы оказывать влияние на директиву ЕС.

5.2.2.2.2 Защита данных (неприкосновенность частной жизни)

Вопрос защиты данных привлекает все больше и больше внимания, что обусловлено различными законами регионального, федерального и государственного уровней. Появление этих законов определено тем, что использование Интернета создает дополнительные риски, касающиеся злоупотребления в этой сфере, и люди, использующие этот носитель информации, нуждаются в соответствующей защите.

Для защиты информации потребителей, хранимой в финансовых учреждениях, предназначен закон GLB [12]. Он требует, чтобы эти учреждения предоставляли своим клиентам уведомление о гарантии неприкосновенности частной жизни, объясняющее практические приемы (практику) учреждений в отношении коллективного использования информации. В свою очередь потребители имеют право на коллективное использование своей информации. Закон также требует, чтобы финансовые учреждения защищали информацию, собранную об отдельных лицах; но не относится к информации, собранной в ходе коммерческой или бизнес-деятельности. Федеральная торговая комиссия (ФТК) опубликовала комплекс стандартов, который должен применяться для обеспечения соответствия закону GLB.

Совместное усилие по достижению неприкосновенности частной жизни для всех стран-участниц на высоком уровне представляет собой [13]. Данная директива защищает информацию о физических лицах во время всего жизненного цикла, проще говоря требует, чтобы любое учреждение запрашивало разрешение в случае использования информации образом, отличным от официального (и утвержденного). Директива также ограничивает передачу персональных данных тем странам, где обеспечивается их неадекватная защита. Физические лица должны давать недвусмысленное разрешение на последующую обработку своей персональной информации. Требования, установленные в директиве, отличаются от процедур в США, где физических лиц не запрашивают о разрешении о запрещении дальнейшей обработки персональной информации. Европейская директива внедряется в национальное законодательство всех стран - членов ЕС.

Швейцарский закон о защите данных [14] идентичен законам других европейских стран. Данный закон упоминается здесь по двум причинам: Швейцария не является частью ЕС. С другой стороны, швейцарский закон запрещает передачу персональных данных в другие страны при отсутствии адекватной защиты и требует от передающей организации информировать о ее передаче орган, отвечающий за защиту персональных данных. Другим важным законом, связанным с финансовыми учреждениями, является закон о тайне вкладов клиентов швейцарского банка (Schweizer Bankkundengeheimnis) [15], обеспечивающий безусловную защиту информации о клиентах, хранимой банками.

5.2.2.2.3 Легализация криминальных доходов

Почти во всех странах имеются законы по борьбе с легализацией криминальных доходов, которые обычно предписывают, чтобы все переводы денег, превышающие определенную сумму, подвергались расследованию с целью проверки их источников и адресата. Еще в 90-х годах такие законы не имели явного отношения к безопасности, так как они применялись на практике без учета решения проблем безопасности.

Атаки террористов, совершенные в США 11 сентября 2001 г., ясно показали важность законов, направленных против легализации криминальных доходов и связанных с ними мер защиты. Эти атаки стимулировали осознание важности сотрудничества в сфере борьбы с легализацией криминальных доходов по всему миру. Это осознание оживило международное сотрудничество и привело к значительным изменениям законов, направленных против легализации криминальных доходов и вносящих свой вклад в способность мирового сообщества отслеживать денежные средства тех, кто финансирует международный терроризм.

С 2001 года США продолжают проводить активную межведомственную международную обучающую программу по борьбе с легализацией криминальных доходов с целью повышения международных усилий по борьбе с легализацией криминальных доходов и финансовыми преступлениями. Правительства США и других стран, а также международные организации тоже усилили свои программы, направленные против легализации криминальных доходов. Европейский Союз расширил свою директиву по борьбе с легализацией криминальных доходов и возложил обязанности противодействия легализации криминальных доходов на «сторожей», профессионалов, таких, как юристы и бухгалтеры, которые должны препятствовать вовлечению криминальных доходов в финансовые системы государств. Продолжают эффективно работать региональные организации по борьбе с легализацией криминальных доходов в Европе, Азии и странах Карибского бассейна и начинают действовать зарождающиеся региональные организации по борьбе с легализацией криминальных доходов в странах Южной Америки и Африки.

Основное внимание в сфере борьбы с легализацией криминальных доходов в 2005 г. сосредоточилось на работе Финансовой оперативной группы (FATF), всемирно признанной международной организации по борьбе с легализацией криминальных доходов, которая продолжила свою работу со странами и территориями, которые не входят в состав международной организации. После 11 сентября 2001 г. FATF быстро отреагировала и созвала чрезвычайное пленарное заседание по вопросу борьбы с финансированием терроризма, принявшее решение расширить свою задачу за рамки борьбы с легализацией криминальных доходов и сосредоточить свою энергию и опыт на мировых усилиях по борьбе с финансированием терроризма. С этого времени FATF приняла восемь специальных рекомендаций по вопросу противодействия финансирования терроризма.

Атаки террористов послужили сильным импульсом для многих стран к внесению изменений и усилению законов по борьбе с легализацией криминальных доходов. В США закон об объединении и укреплении США обеспечением соответствующих средств, необходимых для противодействия терроризму от 2001 года внес значительные изменения в систему борьбы с легализацией криминальных доходов. Новые широкие полномочия, предоставленные этим законом, окажут существенное влияние на взаимоотношения между финансовыми учреждениями США и их индивидуальными клиентами и клиентами на уровне учреждений.

Программа менеджмента информационной безопасности может помочь финансовым учреждениям разрушить схемы легализации криминальных доходов. И, что более важно, эти программы могут использоваться для демонстрации регулирующим органам и организациям того, что конкретное финансовое учреждение соблюдает законодательство и предоставляет документацию о принятии систематических и активных мер для соблюдения законодательства.

5.2.2.2.4 Законы, относящиеся к финансовым рынкам

Большинство законов, регулирующих финансовый сектор, в основном определяет обязанности финансового учреждения, что включает в себя обязательство по предоставлению квалифицированных услуг. Некоторые органы власти государства интерпретируют это обязательство так, что оно распространяется на всю полноту используемых услуг ИТ. На конкретные вопросы безопасности ИТ указывают следующие законы различных государств.

По аргентинскому банковскому законодательству, финансовые учреждения должны иметь в своем составе руководителя службы обеспечения информационной безопасности (ИСО), который предоставляет ежегодный отчет центральному банку Аргентины. В отчете содержатся требования к осуществлению и поддерживанию внутренних мер защиты финансового учреждения для обеспечения надлежащих услуг.

Директива ЕС 82/121/ЕЭС [16] регулирует отчетность финансовых учреждений и была недавно обновлена для осуществления более регулярной отчетности на всей территории ЕС. Директива ЕС 2000/31/ЕС (об электронной торговле) [17] определяет правовую структуру электронной торговли. Данная директива должна включать в себя вопросы неприкосновенности частной жизни клиентов, регулирование проблем спама, налогообложение, электронные контракты и их обработку, конфиденциальность обмена информацией. Директива также определяет кодекс поведения вовлеченных организаций как средство обмена информацией о правах.

Закон Kreditwesengesetz (KWG) [18] регулирует практически все вопросы, характерные для финансовых учреждений в Германии. Данный закон определяет, как должны функционировать банки, кому разрешается возглавлять финансовое учреждение, что должно содержаться в отчетности и т.д. Три параграфа этого закона представляют особый интерес. В первом рассматривается проблема автоматического доступа финансовых органов к данным клиентов (§ 24с), для которых требуются дополнительные меры безопасности. Во втором (§ 25а) определяются особые обязательства для финансовых учреждений, охватывающие такие вопросы, как менеджмент внутреннего риска, меры безопасности и внутренний аудит, а также их сотрудничество с надзорными органами. Наконец, существуют предписания на случай невыполнения конкретным финансовым учреждением или его руководством своих обязанностей, что может привести к утрате руководством права ведения бизнеса в финансовом секторе.

5.2.2.3 Нормативные требования

Два направления нормативных требований к финансовым учреждениям являются актуальными. Первое направление касается обязательств учреждения по финансовой отчетности (обычно надзор осуществляется национальными финансовыми органами). Вторым направлением является обязательство финансовой устойчивости, которое описывается в [10]. Эти требования включают в себя необходимость рассмотрения финансовым учреждением операционных рисков.

Базельский комитет по банковскому надзору предлагает ряд рекомендаций, касающихся национальных стандартов, принципов и лучших практических приемов надзора. Комитет надеется, что национальные финансовые органы предпримут шаги по внедрению этих рекомендаций посредством мероприятий, предусмотренных соглашением, которые лучше всего соответствуют их национальным системам. Нормативные требования вызывают необходимость проведения аудита финансовых учреждений. Во избежание ущерба, который могут нагнести аудиты обычным бизнес-операциям, конкретные финансовые учреждения должны ввести системы (внутреннего аудита, менеджмента информационной безопасности и т.д.), предоставляющие нормативным органам все необходимое для проверки соответствия финансового учреждения всем требованиям.

Каждое финансовое учреждение должно интерпретировать «операционный риск» в показателях собственной бизнес-деятельности и определять риски, которым оно подвергается. Анализ операционных рисков должен включать в себя мошенничество и другие преступные действия, сбои системы, человеческий фактор, природные бедствия и террористические акты. Цунами, вызвавшее большие человеческие жертвы и разрушения в Азии в декабре 2004 г., и террористические атаки в сентябре 2001 г., нацеленные на индустрию финансовых услуг в городе Нью-Йорке, являются примерами событий с крайне низкой степенью вероятности. Но такие события имеют место и должны приниматься во внимание.

В [10] подчеркивается необходимость проведения учреждением систематического анализа риска. Для управления непредвиденными обстоятельствами необходимо использовать как качественные, так и количественные методы, а выбор средств контроля для индивидуальной организационной единицы должен основываться на анализе стоимости и эффективности, который рассматривает вероятность конкретного непредвиденного обстоятельства, его вероятности частоту, прогнозируемые потери и влияние на бизнес-операцию в случае наступления события.

Следует отметить различие между банковским надзором для обеспечения финансового благосостояния банков и банковским контролем, который рассматривает системы финансовых учреждений с точки зрения операционного риска. Этот контроль основан не на требованиях, установленных в [10], а на Ключевых принципах Банка международных расчетов [19], направленных на системно значимые платежные системы. Платежные системы классифицируются как «системно значимые» для благополучия и нормальных операций финансовых рынков и должны соответствовать всем десяти ключевым принципам. «Значимые системы» должны соответствовать только, по крайней мере, семи ключевым принципам. Для других платежных систем требования соответствия ключевым принципам различаются, но финансовые учреждения могут использовать свое соответствие в виде рекламного акта, так как это соответствие рассматривается как мера качества.

5.3 Разработка

После определения целей информационной безопасности организации и оценки воздействия положений и законодательства необходимо разработать план действий, согласованный с установленными бизнес-целями. План действий должен использоваться как руководство для разработки политики информационной безопасности организации (далее - политика)1).

Важно, чтобы организация разработала политику, которая принимает в расчет цели организации и ее конкретные аспекты. Политика должна согласовываться с бизнесом организации, культурой, нормативной и правовой обстановкой, в которых действует предприятие. Разработка политики необходима для обеспечения целесообразности и эффективности процесса менеджмента риска программы обеспечения безопасности. Для разработки и эффективного внедрения политики нужна поддержка руководства всей организации. Адаптировав политику к бизнес-целям организации, политика будет способствовать наиболее эффективному использованию ресурсов и реализует последовательный подход к обеспечению безопасности во всем спектре разных информационных систем.

5.4 Иерархия документации

5.4.1 Общий обзор

5.4.1.1 Общие положения

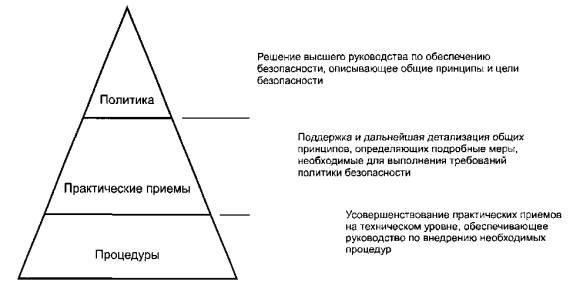

В настоящем стандарте приводятся три уровня документации программы обеспечения информационной безопасности. Эти три уровня состоят из документации политики, документации практических приемов обеспечения безопасности и документации операционных процедур обеспечения безопасности2). Иерархия документации и значение каждого уровня показаны на рисунке 1.

1) В настоящем стандарте термин «политика» является синонимом термина «общая политика информационной безопасности».

2) Номенклатура и иерархия документации не являются фиксированными. Конкретные организации могут использовать большее число уровней иерархии и различную номенклатуру документации.

Рисунок 1 - Документация программы

В документах, относящихся к информационной безопасности, должны быть охвачены как высокоуровневые цели организации, так и конкретные, относящиеся к безопасности, настройке устройств, реализующих политику. Диапазон охвата целей лучше всего представить множественными уровнями документации. Число уровней должно быть сведено к минимуму, и настоящий стандарт рекомендует использование трех уровней: документация о политике, документация практических приемов обеспечения безопасности и документация операционных эксплуатационных процедур безопасности.

По мере внедрения в конкретной организации новой прогрессивной технологии потребуются дополнительные документы. В то время как документация политики обычно представляется на одной странице, документация процедур может состоять из нескольких многостраничных документов, представляющих отдельные специфические условия, организационные единицы и вопросы политики в организации. В некоторых случаях отдельная, вполне самостоятельная система может также иметь собственную документацию практических приемов. Все практические приемы и процедуры должны переходить с более высокого уровня на детальный уровень, поддерживая согласованность с оценками риска организации с общей политикой.

5.4.1.2 Политика информационной безопасности организации

Документ политики является наименьшим по объему из всех документов в иерархии документов программы обеспечения информационной безопасности. Обычно политика состоит из нескольких параграфов, объясняющих, что руководство рассматривает информацию в любой форме как ценный ресурс организации, который нуждается в защите. Политика должна быть широкой по масштабу и сформулированной, как можно более просто и сжато, предоставлять конкретную информацию об активах, нуждающихся в защите, например данные о клиентах, сотрудниках, партнерские соглашения и процессы. Очень простой документ политика безопасности может содержать следующее единственное утверждение: «Конфиденциальность, доступность и целостность всех информационных активов организации должны быть обеспечены посредством соответствующих защитных мер».

Политика безопасности - это документ, всеобъемлющий по своему масштабу и являющийся наиболее важной частью программы информационной безопасности организации, которая влияет на ее работу. Должен существовать только единственный вариант документации политики в конкретный момент, который должен быть доведен до сведения всех сотрудников организации. Данный вариант должен быть подписан членами правления организаций, имеющими отношение к информационной безопасности, например, руководителем организации и руководителем службы информационной безопасности.

Документ политики безопасности должен быть открытым, широко распространенным и доступным всем заинтересованным сторонам организации. В документе необходимо подчеркнуть, что защита и обеспечение информационных активов являются обязанностью руководства и всех служащих и что обучение и обеспечение осведомленности в области безопасности поручено руководству на самом высоком уровне.

Всем заинтересованным сторонам должно быть ясно, что документ политики вступает в силу при согласовании и утверждении его соответствующими должностными лицами организации. Документ должен содержать заявление о намерении организации действовать согласованно с соответствующими местными и международными правовыми и нормативными структурами и основывать свою программу информационной безопасности на твердых принципах и практических приемах, признанных в национальных и международных стандартах по безопасности.

Документ политики безопасности должен быть практически неизменным. Его изменение должно быть обусловлено изменениями стратегических целей, воспринимаемого бизнес-риска или событиями, влияющими на нормативную и правовую обстановку, в которой функционирует организация. Должностные лица организации и персонал на уровне правления должны предписывать процедуры и параметры контроля за внесением изменений.

5.4.1.3 Представительство

В разработке политики должны принимать участие представители различных видов деятельности. Группа разработки должна включать в себя членов совета директоров, административных лиц, представителей юридической службы, членов комитета по менеджменту риска и аудиторского комитета. Формулируя политику, группа разработки должна получить данные от специалистов всего предприятия, например специалистов по финансам, физической безопасности и информационным технологиям.

5.4.1.4 Классификация информации

Одним из аспектов реализации политики является классификация информации ограниченного доступа. Во многом схожие с «совершенно секретными», «секретными» и «несекретными» военными системами финансовые учреждения обладают информацией различной степени. Результаты классификации информационных активов показывают, когда следует внедрять «хорошие», «лучшие» или «наилучшие» меры управления. Существует много типов системы классификации. Важным моментом для финансового учреждения является определение классификационных уровней и использование классификации информации при вынесении решений о принятии риска. Например, риск, являющийся приемлемым для общественной информации, вероятно, будет неприемлемым для «совершенно секретной» информации. Преимущество классификации информации заключается в обеспечении поддержки руководства в отношении того, как служащие должны обращаться с информацией. Если документ, файл или база данных содержат информацию, относящуюся к различным иерархическим уровням, с ними следует обращаться в соответствии с процедурами, установленными для наивысшего классификационного уровня содержащейся в них информации.

Важно отметить, что классификационный уровень информации может меняться в течение срока ее действия. Внесение изменения должно контролироваться согласно политике организации.

5.4.2 Документы практики обеспечения безопасности

Документы практики обеспечения безопасности (далее - документы практики) основаны на содержании документации политики. Данные документы определяют общие стандарты безопасности, которым должна следовать организация. Документы практики отражают намерения и цели, установленные руководством самого высокого уровня при создании программы информационной безопасности, и документируют намерение реализовать политику независимым от технологии способом. Область действия документа практики значительно уже действия документа политики. В документ практики включают требования обеспечения безопасности организации и технологии выполнения работ по ее обеспечению. Объем документа практики является переменным и зависит от его содержания.

Число документов практики должно быть сведено к минимуму. Число необходимых документов зависит от величины организации и ее бизнес-потребностей, а также объема и сложности деятельности организации. Правовая и нормативная среды, оказывающие воздействие на организацию, могут также влиять на число необходимых документов практики.

Документ практики не является общедоступным1). По своему характеру этот документ общего назначения является технологически нейтральным. Он является менее абстрактным, чем документ политики и может оказывать меньшее влияние на всю организацию, поскольку применим только к некоторым аспектам деятельности организации.

1) Возможны обстоятельства, при котором документ практики должен быть представлен регулирующим органам.

Например, очень простой документ практики может содержать следующее простое утверждение: «Аутентификация доступа к информационным активам организации должна осуществляться в соответствии с уровнем конфиденциальности активов». Аутентификация по двум факторам представляет собой минимально приемлемый уровень аутентификации; доступ к активам, классифицированным обладателем информации как «конфиденциальные» должен осуществляться только посредством аутентификации потрем параметрам1). Системы управления доступом по двум факторам (биометрии и паролях) должны следовать следующим положениям...»

1) Толкование термина «аутентификация» по трем параметрам часто выражается фразой «то, что вы имеете, то, что вы знаете, и то, чем вы являетесь». «То, что вы имеете» может быть карточкой или маркером. «То, что вы знаете» может быть пин-кодом или паролем. А для представления «того, кем вы являетесь» используются биометрические данные.

Полномочия документов практики основаны на политике, поэтому должны строго следовать ей, они более подвержены изменениям. Данный фактор обусловлен более частными изменениями, возникающими при идентификации новых рисков и мер управления безопасностью. Каждый документ практики имеет ограниченный круг пользователей, так как он обычно затрагивает определенную часть организации или организационной единицы и не оказывает влияния на общую программу менеджмента безопасности организации.

Целесообразно включать в документ практики обзорный раздел, в котором указывается круг пользователей и владелец каждого документа практики. Владельцем документа практики может быть управляющий делами, руководитель ИТ или руководитель группы технического сопровождения. Следует также включать в документацию сведения о том, как классифицируется информация, связанная сданными практики, так как уровень классификации указывает на уровень защиты, необходимый для информации.

5.4.3 Документы операционных процедур обеспечения безопасности

Документы операционных процедур обеспечения безопасности являются производным одного или более документов практики обеспечения безопасности. Объем этих документов зависит от темы и сложности процедур. Эти документы являются самыми краткими по своему объему из всех документов в иерархии документации. Данные документы описывают технологию реализации политики. Документы операционных процедур обеспечения безопасности относятся к реальным бизнес-системам, а определяемые поставщиком подробности о продукции приводятся в документации.

Документов операционных процедур должно быть необходимое число и при их разработке следует следить, чтобы они были полными, точными и целесообразными и не противоречили любой другой практике или политике. Примерные рекомендации, которые можно найти в любом документе операционных процедур, могут содержать следующие инструкции: «Используйте команду «pwadmin» для обеспечения соответствия паролей пользователей критериям, установленным в документации «Корпоративная практика аутентификации и управления доступом», «Дайте следующие команды...».

Документы процедур должны соответствовать общей политике организации и практическим приемам, на которых основаны эти процедуры. Документы процедур не должны противоречить основанной на политике практике. Необходимо принимать в расчет нормативные ограничения, создаваемые за пределами организаций, стандарты и другие документы процедур.

Документы процедур должны включать в себя результаты предыдущего анализа риска безопасности и проводимых руководством проверок, включая идентификацию любых остаточных рисков, результаты последующих действий (например проверки внедренных мер управления на соответствие безопасности), перечень действий, которые нужно предпринять для мониторинга и анализа информационной безопасности при повседневном использовании, и отчеты о связанных с безопасностью инцидентах.

6 Менеджмент информационной безопасности. Программа обеспечения безопасности

6.1 Общие положения

Для реализации политики требуются программы обеспечения информационной безопасности. Распоряжения руководства организации должны распространяться и подкрепляться действиями руководства более низкого уровня и персонала на высшем уровне. Обеспечение информационной безопасности является как коллективной, так и индивидуальной обязанностью. Разработка, сохранение, улучшение и мониторинг программы обеспечения информационной безопасности требуют участия большинства служб и отделов организации. Необходима тесная координация между управляющими делами и персоналом обеспечения информационной безопасности. Для поддержки программы обеспечения информационной безопасности должны использоваться такие дисциплины организации, как аудит, страхование, нормативное соответствие, физическая безопасность, обучение, кадровая и правовая дисциплины и др.

6.2 Создание программы

Наиболее важная рекомендация настоящего стандарта состоит в том, чтобы организации создавали свою программу обеспечения информационной безопасности. Эта программа должна исходить из политики, установленной для организации на высшем уровне руководства. Программа обеспечения информационной безопасности должна предусматривать разработку и поддержку детальных процессов обеспечения безопасности в масштабе организации, совместимых с политикой.

Для разработки детальных процедур и процессов обеспечения информационной безопасности может потребоваться координация различных бизнес-функций организации (включая аудит, менеджмент риска), соответствие требованиям страхования, а также координация действий работников организации, отвечающих за нормативное и правовое соответствие, партнеров и клиентов.

6.3 Осведомленность

Программа улучшения осведомленности о безопасности должна включать в себя функцию обучения и улучшения осведомленности о безопасности, гарантирующую достаточную осведомленность и бдительность всех работников в отношении своих действий и действий окружающих их людей с учетом последствий для безопасности. Программа улучшения осведомленности о безопасности должна быть структурирована для поддержания осведомленности работников о своих обязанностях, связанных с безопасностью, предоставлять ресурсы и поощрять лиц, интересующихся вопросами обеспечения безопасности с целью расширения их знаний.

6.4 Анализ

Одно или несколько должностных лиц организации должны быть назначены ответственными за программу обеспечения информационной безопасности. Установленные в программе практические приемы обеспечения информационной безопасности должны быть основанием для анализа и обновления программы, а при появлении новых угроз и уязвимостей - обеспечивать предоставление необходимых инвестиций для защитных мер. Программа должна включать в себя подробные процессы и процедуры, устанавливающие отчетность и ответственность за определение надежности программы обеспечения информационной безопасности и ее соответствие всем требованиям, и доклад об этом.

Все отчеты об анализе и мониторинге должны быть доступны руководству всех уровней, включая исполнительное руководство. Необходимо идентифицировать и документировать процедуры рассмотрения любых исключений из политики или отклонений от нее. Также должны существовать процедуры создания необходимых записей результатов аудита и записей о соответствии требованиям безопасности, а также мониторинга безопасности информации журналов аудита. Особое внимание следует уделить идентификации рисков для информации журналов аудита и требованиям, установленным для снижения этих рисков, гарантии адекватности защиты информационных активов.

6.5 Менеджмент инцидентов

Обо всех событиях информационной безопасности следует быстро сообщать, документировать их и разрешать их в соответствии с практическими приемами организации. Если нежелательные или неожиданные события информационной безопасности имеют высокий показатель вероятности компрометации бизнес-операций и создания угрозы для информационной безопасности, они становятся инцидентами информационной безопасности, подлежащими изучению. Как инциденты, так и события информационной безопасности должны использоваться специалистами в сфере безопасности при повторной оценке ими риска и выборе и внедрении мер управления безопасностью. События и инциденты должны использоваться при последующем улучшении программы обеспечения информационной безопасности.

6.6 Мониторинг

Необходимо создать формальные процессы оповещения о вторжениях, неправильном срабатывании систем и других инцидентах безопасности, а также о результатах расследования инцидентов безопасности. Результаты документирования менеджмента инцидентов должны использоваться в процессе анализа с целью оказания влияния на разработку защитных мер, а также инициирования переоценки и изменения с течением времени мер управления, используемых для обеспечения защиты активов.

6.7 Соответствие требованиям

Независимый анализ должен обеспечивать соответствие практических приемов организации установленной политике и адекватность и эффективность мер управления. Все разрешенные отступления от политики для проведения их периодических переоценок должны документироваться и ограничиваться во времени.

6.8 Поддержка

Все установленные защитные средства, такие, как межсетевые экраны и программные средства обнаружения вирусов, должны регулярно обновляться с целью поддержания их эффективности в отношении новых возникающих угроз.

6.9 Восстановление после любых прерываний деятельности организации

Программа обеспечения информационной безопасности должна определять информационные активы, являющиеся критичными для продолжения ведения деятельности (бизнеса) организации в случае ее (его) прерывания. Программа должна создавать подробные письменные планы возобновления деятельности (бизнеса) после ее (его) прерывания. Для выполнения программы обеспечения информационной безопасности необходимо использовать квалифицированный персонал, правовые соглашения (договоры), системы резервирования информации, ресурсы обработки и специальные помещения, в которых поддерживается критическая деятельность организации. Планы восстановления деятельности (бизнеса) организации после прерывания должны регулярно тестироваться и оцениваться.

7 Структура информационной безопасности

7.1 Приверженность целям организации

Выполнение целей программы обеспечения информационной безопасности в масштабе организации должно основываться на понимании как глобальных, так и внутренних потребностей информационной безопасности организации. Организация должна демонстрировать приверженность программе обеспечения информационной безопасности посредством своей готовности выделять ресурсы для мероприятий, связанных с информационной безопасностью, и изучать потребности информационной безопасности. На самом высоком уровне необходимо осознание значения информационной безопасности для организации, а также ее масштаба и объема деятельности.

Все работники организации должны знать цели информационной безопасности. Каждый служащий или подрядчик должен осознавать свои роль и обязанности, а также свой вклад в обеспечение информационной безопасности и обладать полномочиями для достижения этих целей.

7.2 Структура организации

7.2.1 Роли и обязанности

Назначение программы обеспечения информационной безопасности заключается в обеспечении конфиденциальности, целостности и доступности информационных активов путем комплексного решения сформированных целей и задач безопасности в программе. Соответствующее назначение и разграничение обязанностей должно быть связано с определенными ролями (функциями деятельности). Процедуры обеспечения информационной безопасности должны обеспечивать эффективное выполнение и осуществление всех важных задач.

7.2.2 Совет директоров

Совет директоров финансовых учреждений должен иметь обязательства перед организацией и ее членами по осуществлению надзора за практическими приемами менеджмента бизнес-деятельности организации. Эффективные практические приемы обеспечения информационной безопасности должны входить в целесообразную бизнес-практику и демонстрировать заинтересованность в формировании общественного доверия. Совет директоров должен пропагандировать важность информационной безопасности и поддерживать программу обеспечения информационной безопасности.

7.2.3 Комитет по аудиту

Комитет по аудиту в финансовом учреждении должен оказывать содействие совету директоров в осуществлении надзора и служить независимым органом проведения объективного анализа, основанного на внутренних мерах защиты и финансовой отчетности. Мониторинг и тестирование внутренних защитных мер, являющихся частью программы обеспечения информационной безопасности, входят в обязанности комитета по аудиту, обычно осуществляемые посредством внутреннего аудита организации и внешних аудиторов.

7.2.4 Комитет по менеджменту риска

Комитет по менеджменту риска, подчиняющийся совету директоров, должен анализировать программу обеспечения безопасности и поддерживать финансирование проектов обеспечения информационной безопасности в том случае, когда эти проекты снижают операционный риск (и, следовательно, финансовый риск) организации. Комитет по менеджменту риска должен демонстрировать приверженность организации обеспечению безопасности путем финансирования и поддержки проектов, способствующих осуществлению политики информационной безопасности организации. Комитет по менеджменту риска должен определять степень воздействия на программу обеспечения информационной безопасности положений и законодательств. Этот аспект см. 5.2.

7.2.5 Правовая функция

Организации могут полагаться на опыт своего юридического отдела в отношении некоторых аспектов менеджмента информационной безопасности. Юридическому отделу может быть вменено в обязанность осуществление мониторинга поправок в законодательстве, постановлениях и судебных делах, которые могут влиять на программу обеспечения информационной безопасности организации.

От юридического отдела может потребоваться проверка контрактов, касающихся служащих, клиентов, провайдеров услуг, подрядчиков и поставщиков с тем, чтобы гарантировать адекватное рассмотрение связанных с информационной безопасностью юридических проблем. Такие проверки могут включать в себя вопросы неприкосновенности частной жизни или техники безопасности на рабочем месте, а также процедуры увольнения и рассмотрения жалоб служащих.

При рассмотрении правовых аспектов инцидентов безопасности и их влияния на организацию могут потребоваться консультации юридического отдела. Организации могут затребовать экспертные заключения при оценке последствий процедур урегулирования инцидентов безопасности и обеспечения их соответствия правовым требованиям среды функционирования, так как в соответствии с юридическим статусом организации правовые нормы могут иметь различия. Необходимо вовлекать юридический отдел в разработку, поддержание и улучшение процедур обработки последствий инцидентов безопасности, таких как сохранение свидетельств.

7.2.6 Должностные лица

Руководитель организации или управляющий как самое главное должностное лицо в организации несет всю полноту ответственности за ее функционирование. Руководитель организации должен санкционировать создание программы обеспечения информационной безопасности в соответствии с действующими нормативно-правовыми документами и стандартами, оказывать поддержку в ее осуществлении, следить за выполнением важных решений, связанных с оценкой риска, и участвовать в пропаганде значимости обеспечения информационной безопасности.

В то время как во многих организациях имеются должности руководителя организации, финансовой службы организации, технического отдела и административной службы, многие организации стали вводить также дополнительные должности руководителя по информационным технологиям и руководителя службы обеспечения информационной безопасности на верхнем уровне структуры организации. Хотя руководитель технического отдела, руководитель по информационным технологиям и службы обеспечения информационной безопасности выполняют много взаимозаменяемых функций, каждое финансовое учреждение должно также иметь руководителя службы обеспечения информационной безопасности, который, в конечном счете, должен быть подотчетен руководителю технического отдела или руководителю по информационным технологиям.

7.2.7 Управляющие делами

Управляющие делами в частности и управляющие всей организации в целом должны осуществлять надзор и мониторинг деятельности организации и ее работников, что делает их ключевыми участниками программ обеспечения информационной безопасности. Каждый управляющий должен понимать и поддерживать политику, практические приемы и процедуры организации, следовать им, а также обеспечивать соответствующее поведение служащих, поставщиков и подрядчиков. Управляющие делами должны создавать в организации атмосферу, поощряющую служащих, поставщиков и подрядчиков сообщать о проблемах, связанных с информационной безопасностью.

7.2.8 Сотрудники

Требования программы обеспечения безопасности должны быть включены в контракты о найме служащих. Весь персонал должен быть осведомлен о последствиях своих действий и действий окружающих в отношении безопасности. Служащие должны незамедлительно сообщать обо всех подозрительных событиях, связанных с информационной безопасностью.

7.2.9 Сотрудники (персонал), не относящиеся к организации

Требования программы обеспечения безопасности должны быть включены в соглашения с подрядчиками и поставщиками услуг. Подрядчики и поставщики услуг должны быть осведомлены о практических приемах и процедурах обеспечения информационной безопасности организации и ее подразделений и оказывать им поддержку. Они обязаны соблюдать политику информационной безопасности организации. Так как по экономическим или иным причинам организации могут предпочесть привлечение внешних ресурсов для выполнения определенных банковских функций, менеджмент риска не может быть передан сторонним организациям и должен оставаться под ответственностью организации.

7.2.10 Должности, связанные с безопасностью

7.2.10.1 Введение

В настоящем пункте определяются три связанные с безопасностью должности в рамках программы обеспечения информационной безопасности, которые наделяются разными уровнями обязанностей и функциями, необходимыми для выполнения программы обеспечения информационной безопасности. Данные должности функционально определены, хотя способы административного управления персоналом организации могут различаться.

В некоторых организациях отвечающей за информационную безопасность персонал может представлять собой отдельную структурную единицу, а в других организациях персоналу функциональных структур (отделов, служб) могут быть поручены обязанности, связанные с обеспечением информационной безопасности в дополнение к собственным. Возможно также совмещение двух обязанностей.

Какую бы структуру не имела программа обеспечения информационной безопасности, должностные лица и управляющие должны оказывать данной программе поддержку для повышения ее эффективности. В больших организациях может быть полезно создать дополнительные должности для эффективного выполнения специализированных функций, например, разработчик архитектуры безопасности. В более мелких организациях персоналу, вероятно, придется выполнять несколько обязанностей одновременно.

7.2.10.2 Руководитель службы обеспечения информационной безопасности

Руководитель службы обеспечения информационной безопасности отвечает за проектирование, внедрение программы обеспечения информационной безопасности и управлению ею. Под управлением руководителя службы обеспечения информационной безопасности персонал на других уровнях выполняет обязанности по осуществлению политики и практических приемов программы обеспечения информационной безопасности. Руководитель службы обеспечения информационной безопасности может иметь специальный штат и осуществлять административное управление персоналом, отвечающим за информационную безопасность. Также руководитель службы обеспечения информационной безопасности может осуществлять ограниченный оперативный контроль за персоналом, выполняющим обязанности, связанные с информационной безопасностью, в дополнение к своим основным обязанностям. Независимо от величины организации или стиля руководства, руководитель службы обеспечения информационной безопасности является лицом, несущим всю ответственность перед советом директоров и управляющими за выполнение программы обеспечения информационной безопасности.

Руководитель службы обеспечения информационной безопасности должен управлять выполнением программы обеспечения информационной безопасности в соответствии с условиями, определенными организацией как необходимые для успеха в бизнесе. Руководитель службы обеспечения информационной безопасности отвечает за:

- подготовку финансовой сметы и обоснование программы обеспечения информационной безопасности перед управляющими;

- разработку архитектуры безопасности, которая согласуется со стратегией бизнеса;

- руководство персоналом разных уровней, который внедряет архитектуру безопасности и выполняет связанные с обеспечением информационной безопасности обязанности;

- проведение оценок риска, которые подтверждают правильность архитектуры безопасности, и раскрытие недостатков, требующих особого внимания;

- придание огласке политики, практических приемов и процедур обеспечения безопасности и управление программы повышения осведомленности о безопасности;

- осведомленность о текущих угрозах и уязвимости, а также новых методах и средствах обеспечения информационной безопасности для противодействия этим угрозам и уязвимостям;

- обеспечение соответствующего вовлечения организации в деятельность по защите критической инфраструктуры в странах, где организация ведет свой бизнес.

7.2.10.3 Ответственный за информационную безопасность

Ответственный за информационную безопасность - это любое лицо в организации, отвечающее за разработку, внедрение и поддержку программы обеспечения информационной безопасности под руководством руководителя службы обеспечения информационной безопасности. Лица, ответственные за информационную безопасность, могут входить в штат руководителя службы обеспечения информационной безопасности или быть внештатными сотрудниками, находясь в административном подчинении в другом структурном подразделении организации. Ответственный за информационную безопасность, имея обширные знания и опыт, может быть назначен на особую должность, например на должность разработчика архитектуры безопасности. Сотрудники, ответственные за информационную безопасность, могут обладать специализированными значениями в области таких методов и средств обеспечения информационной безопасности, как оценка риска, осведомленность об угрозах и т.д., и являться важным потенциалом для организации. Другие ответственные за информационную безопасность лица должны консультировать и давать рекомендации организационным единицам по проблемам информационной безопасности. Деятельность ответственных за информационную безопасность будет наиболее эффективной, если они знают бизнес-цели, а также внутренние процессы организации.

Ответственные за информационную безопасность должны:

- знать архитектуру, практические приемы и процедуры безопасности;

- разрабатывать локальные практические приемы, доводить до сотрудников организации и обновлять их при необходимости;

- проводить оценки риска;

- осуществлять мониторинг и аудит практических приемов обеспечения безопасности;

- содействовать восстановлению системы ИТ после атак;

- давать рекомендации по улучшению практических приемов и процедур;

- быть в курсе развития угроз информационной безопасности, технологий, а также методов и средств обеспечения информационной безопасности;

- способствовать осведомленности руководства и сотрудников службы безопасности в информационной безопасности.

7.2.10.4 Операторы обеспечения безопасности

Операторы обеспечения безопасности выполняют подробные действия для достижения целей программы обеспечения информационной безопасности. Операторы обеспечения безопасности могут состоять в штате руководителя службы обеспечения информационной безопасности или административно относиться к другим подразделениям организации и должны быть хорошо осведомлены об аппаратных и программных средствах и процедурах безопасности, необходимых для своих подразделений.

Из-за разнообразия технологий, которые могут использоваться в архитектуре безопасности, от операторов обеспечения безопасности требуется выполнение многих процедур. Некоторые специфические обязанности, возлагаемые на операторов безопасности, включают в себя:

- установку и сохранение связанных с безопасностью настроек на сетевом оборудовании;

- установку обновленных версий защиты в операционные системы;

- сохранение и модернизацию точных файлов управления доступом;

- сбор информации, относящейся к информационной безопасности, и информации об аудите, а также мониторинг системной и сетевой деятельности с целью обнаружения связанных с безопасностью проблем.

Широкое разнообразие выполняемых задач определяет значимость операторов обеспечения безопасности в успешном функционирования программы обеспечения информационной безопасности. Операторы обеспечения безопасности отвечают за:

- знание своей роли в выполнении программы и архитектуры обеспечения безопасности;

- внедрение и поддержание практических приемов и процедур безопасности;

- мониторинг процедур безопасности и сообщение об их состоянии исходя из обстановки;

- работу над исправлением сбоев в обеспечении безопасности и противодействием атакам;

- восстановление соответствующих процедур безопасности во взаимодействии с восстановлением бизнес-процесса после сбоя или атаки;

- предоставление рекомендаций по улучшению практических приемов и процедур.

8 Анализ и оценка риска

8.1 Процессы

Организации, желающие получить доступ к информации о состоянии своих дел по безопасности, должны внедрить один или несколько процессов анализа риска как часть программы обеспечения информационной безопасности. Эти процессы должны использоваться для оценки состояния безопасности всей организации, а также безопасности конкретных проектов, систем и продуктов. Поскольку стили руководства, масштаб и структура организаций различаются, могут потребоваться несколько стратегий для адаптации анализа риска к среде, в которой риск используется1).

Результатом процесса оценки риска должны быть рекомендации по снижению рисков безопасности организации до приемлемого уровня. Данные рекомендации должны способствовать выбору соответствующих защитных мер. Защитные меры являются результатом оценки и определения величины возможных потерь, которые могут произойти в случае использования идентифицированных уязвимостей системы одной или более угрозами. К активам организации, которые обычно подвергаются оценке риска, относят: аппаратуру и оборудование, прикладные программы, базы данных организации, системы связи и компьютерные операционные системы.

1) Дополнительную информацию можно найти в [2], [5], [20], [21].

Примеры метода проведения оценок риска и типичного процесса оценки риска приведены в приложении С. Дополнительные модели оценки риска представлены в [2], [5], [20], [21]. Дополнительные модели в качестве примера также приведены в приложении С и не предполагают их использования организацией непосредственно в качестве технологических карт внедрения.

8.2 Процесс оценки риска

Финансовые и другие организации испытывают влияние рисков, связанные с их бизнесом. Риски, относящиеся к информационным активам организации, принимают различные формы и должны подвергаться тщательному анализу. Оценки риска нужны при изучении уязвимостей, угроз и рисков для информации. Каждое банковское приложение должно обеспечивать контекст и знание рабочих процессов, а также потенциальные угрозы и зоны уязвимости. Данное знание имеет значение для проведения оценки риска. Оценка риска представляет собой трехступенчатый процесс:

Первая ступень - оценка рисков потенциальных угроз для каждой зоны уязвимости путем заполнения таблицы оценки риска (см. приложение С);

Вторая ступень •- присвоение комбинированного уровня риска каждой зоне уязвимости путем заполнения таблицы оценки риска (см. приложение С);

Третья ступень - определение подходящих политик безопасности и защитных мер, используя результаты второй ступени и имеющиеся меры управления.

Более подробный список категорий риска и их применение в процессе оценки риска представлены в приложении С.

8.3 Рекомендации по обеспечению безопасности и принятие риска

Оценка риска может проводиться: